飞象网讯刚刚经历清明节朋友圈三日游的你深陷996苦不堪言,无比向往着假期。

通过《××生活》,《××客栈》,《××农夫》等一系列打着「慢」旗号的节目,欣赏明星下基层进村劳作成了你唯一的悠闲生活。

为了避免过于平淡,慢综艺常常需要嘉宾挑粪砍柴、生火做饭,回归最原始的生活。

但你有没有发现,即使这样生存状态,村里也通网了,哎!

可谁料想的到,这唯一和现代生活接轨的通道竟未必安全。

今年央视3·15晚会上曝光的WiFi探针收集用户信息的热度还未消退,美国消费者协会发布的关于路由器安全的报告《Securing IoT Devices: How Safe Is Your Wi-Fi Router》又指出:有83%的WiFi路由器存在已经披露的安全漏洞,这些未及时更新的路由器设备会成为网络攻击的入口,给消费者带来经济和隐私方面的损失。

在2018年,绿盟科技监测到针对设备漏洞的攻击占全部利用漏洞攻击的43%,这和近两年智能路由器等联网设备大规模增长密切相关。

设备漏洞的影响已上升到国家层面

在绿盟科技发布的《2018年网络安全观察》中显示,联网设备的种类和数量的增加,制造商对安全的忽视,设备系统难以更新,都使越来越多的设备漏洞被披露出来。

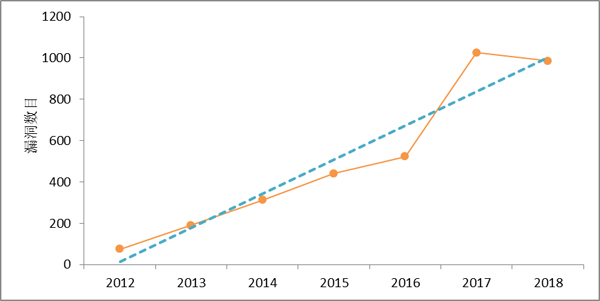

图 设备类漏洞变化趋势

在2018年披露的CVE 漏洞中,设备类漏洞有986个,其中高危漏洞482个,占全部高危漏洞的12%。经绿盟科技统计,这些漏洞涉及145个厂商的1503款产品,包括处理器,路由器,摄像头,智能设备等多种类型。

这些披露的漏洞,有相当一部分被攻击者迅速利用。在2018年4月6日,一个名为"JHT"的美国黑客组织利用3月Cisco发布的一个远程代码执行漏洞CVE-2018-0171,攻击了包括俄罗斯和伊朗在内的多个国家网络基础设施。造成将近20万台路由器受到攻击,使其网络中断,并且黑客还留言表示"请不要干扰我们国家的选举"还带有标点符号及字母构成的"美国国旗"图案。

相关:路由器设置

设备漏洞状况长期为人所忽略

绿盟科技在《2017年物联网报告》中提到过,很多智能设备在设计之初,安全问题并没有被严肃对待,于是随着设备的推广,市场上出现大量常年不更新不维护的高危设备。即使厂商已经发现甚至已经推出解决方法或升级补丁的设备,但是仍有大量设备的脆弱性状况至今仍未有改善,这和设备升级维护机制设计不合理有很大的关系,毕竟设备和传统PC不同,没有复杂的内置应用,也无法有效提供丰富的检测防御和自动维护服务,这样一来黑客攻击成功率极高,成本和复杂度极低。

在2018年,和其他攻击流量对比,设备漏洞攻击的情况从未得到有效缓解,另一方面也说明,设备漏洞状况长期为人所忽略。从绿盟科技发布的《2018年网络安全观察》中可以看出,下列设备及漏洞被黑客攻击还是比较严重的:

Netcore / netis 路由器后门

D-Link dsl-2750b任意命令执行漏洞

TP-Link无线路由器http/tftp后门漏洞

D-Link路由器user-agent后门漏洞(CVE-2013-6026)

华为HG532路由器远程命令执行漏洞(CVE-2017-17215)

在2018年2月,Radware 的信息安全专家Pascal Geenens 分析了一个DDoS 攻击组织,该组织利用一个名为JenX 的恶意带软件感染的物联网设备发动DDoS 攻击。具体而言,JenX 正是利用我们监测到的CVE-2017–17215 和CVE-2014-8361 感染华为HG532 路由器和运行Realtek SDK 的设备,和完全分布式僵尸网络Mirai 不同的是,该僵尸网络由服务器完成漏洞利用和僵尸主机管理的任务。在7 月,黑客利用CVE-2017–17215 仅仅在一天内就构建了一个18000 台僵尸网络主机构成的僵尸网络。可见JenX 的影响面之大。

做好预防,被攻击的风险将减少八成

网络设置生产商,在生产时就应该考虑网络安全问题,不仅要让用户能用,还要让用户放心用,敢用。家庭或企业用户,在选购产品时要考虑到安全因素。另外,对现有网络设备的系统要及时进行更新,这样被攻击的风险能减少80%以上。

以上就是“WiFi之家网”为你整理教程,希望能帮到你

原创文章,作者:192.168.1.1,如若转载,请注明出处:https://www.224m.com/182764.html